< |

|

|

|

Затем вредоносная программа устанавливает соединение с удаленным узлом и загружает на него ряд сведений о зараженном мобильном устройстве. В частности, Android.BankBot.33.origin передает на сервер следующие данные:

- IMEI-идентификатор;

- IMSI-идентификатор;

- текущее время, установленное в системе;

- номер мобильного телефона;

- версия троянца;

- SID-идентификатор;

- версия ОС;

- модель устройства;

- производитель устройства;

- версия SDK системы;

- идентификатор троянца.

В ответ сервер отправляет троянцу список команд, которые тот должен исполнить. Android.BankBot.33.origin может выполнить следующие действия:

- установить время следующего соединения с командным центром;

- изменить адрес командного центра;

- занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя;

- занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер;

- убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя;

- убрать из конфигурационного файла список номеров, сообщения c которых будут пересылаться на управляющий сервер;

- отправить СМС-сообщение с заданным текстом на указанный в команде номер;

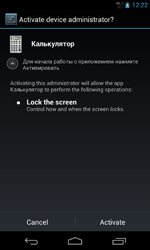

- загрузить и попытаться установить приложение (необходимо подтверждение пользователя);

- попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя);

- вывести в область уведомлений сообщение с заданным в команде текстом;

- открыть в браузере заданный в команде веб-адрес;

- отправить на управляющий сервер список контактов;

- отправить на управляющий сервер список установленных приложений.

Главная опасность этого вредоносного приложения заключается в том, что оно способно функционировать в качестве банковского троянца и выполнять незаконные операции с денежными средствами владельцев Android-устройств. Так, Android.BankBot.33.origin пытается получить информацию о текущем балансе банковского счета, либо списке подключенных к мобильному телефону пользователя банковских карт. Для этого троянец отправляет соответствующий СМС-запрос в системы мобильного банкинга сразу нескольких российских кредитных организаций, а также одной из популярных платежных систем. Если вредоносная программа получит ответ, то при помощи специально сформированных СМС-команд она попытается автоматически вывести доступные денежные средства на принадлежащий злоумышленникам счет. При этом жертва может долгое время оставаться в неведении о произошедшей краже, т. к. Android.BankBot.33.origin способен перехватить и заблокировать СМС-уведомления о совершенных операциях.

Также вредоносная программа вполне может помочь киберпреступникам похитить аутентификационные данные учетной записи онлайн-банкинга пользователя, загрузив в браузере зараженного устройства имитирующий внешний вид настоящего интернет-портала банка мошеннический веб-сайт, где жертве будет предложено ввести конфиденциальные сведения для входа. В результате такой атаки могут быть скомпрометированы все банковские счета владельца зараженного Android-устройства, что может стать причиной серьезных финансовых потерь.

Запись для детектирования этого троянца внесена в вирусную базу компании «Доктор Веб», поэтому для пользователей Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light он не представляет угрозы.

Защитите ваше Android-устройство с помощью Dr.Web

]]>