- Чт, 05:09: Livesurf.ru http://t.co/oihj8PJPy4

Мои твиты

- Чт, 17:42: Арсенал ГУ МВД России по СКФО пополнен решениями «Лаборатории Касперского» – mefisto13 http://t.co/VD0UHqGRBh

- Чт, 19:06: Кто хочет стать миллионером: «Лаборатория Касперского» зафиксировала 28 миллионов кибератак с целью кражи денег за 20 http://t.co/Yn8xD54LfN

Мои твиты

- Ср, 03:13: Я установил/а контакт с Юрий Донской – Директор, ООО Добрострой на Viadeo: http://t.co/yLqFEdcHUB

Мои твиты

- Вт, 01:23: Борьба с вредоносными программами – Записки mefisto13 http://t.co/awpySHlWOH

Мои твиты

- Ср, 15:05: Мне понравилось видео “Кипелов совместно с Тарьей Турунен – Я здесь (Самара)”

- Ср, 15:19: Тария Турунен поёт на русском красава ! / Две легенды на одной сцене http://t.co/mwcWANz9ER

- Ср, 17:19: Тайное становится явным: «Лаборатория Касперского» патентует метод обнаружения присутствия руткитов – Записки mefisto http://t.co/nTqGLmKBLw

- Ср, 18:57: http://t.co/Answd1FAdu – Дайджест аналитики ( news@kaspersky.com ) – Записки mefisto13 http://t.co/PHpAlmtbpb

Мои твиты

- Чт, 14:07: Вы можете хорошо заработать! Ваша комиссия – 50 рублей (25% с каждого заказа). / / Кому интересен наш серви.. http://t.co/Jw9weCk25C

- Чт, 23:07: Я только что обновил/а свой профиль на Viadeo: http://t.co/ftHyyZuZLZ

Мои твиты

Мои твиты

- Вс, 22:02: http://t.co/gV7TN0q0O0 стоит $0. SEO анализ mefisto13.mypage http://t.co/y7ibz7tmSs #ruseo #seo #sem с помощью @seobuilding_ru

Мои твиты

- Вт, 19:45: RADIO-METAL http://t.co/qQUYkWFkc6

- Вт, 19:46: RADIO-METAL . Обсуждение на LiveInternet – Российский Сервис Онлайн-Дневников http://t.co/VzmxD7f2SQ

Мои твиты

- Ср, 14:53: Пользователь mefisto13 – SEO инструменты для вебмастера http://t.co/9cKuFy39Fe

- Ср, 17:48: 3951220_30129b8c.jpg (Изображение JPEG, 700 × 534 пикселов) http://t.co/vCjZBuGabE

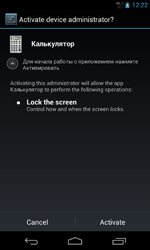

Android-троянец атакует клиентов нескольких российских банков

< |

|

|

|

Затем вредоносная программа устанавливает соединение с удаленным узлом и загружает на него ряд сведений о зараженном мобильном устройстве. В частности, Android.BankBot.33.origin передает на сервер следующие данные:

- IMEI-идентификатор;

- IMSI-идентификатор;

- текущее время, установленное в системе;

- номер мобильного телефона;

- версия троянца;

- SID-идентификатор;

- версия ОС;

- модель устройства;

- производитель устройства;

- версия SDK системы;

- идентификатор троянца.

В ответ сервер отправляет троянцу список команд, которые тот должен исполнить. Android.BankBot.33.origin может выполнить следующие действия:

- установить время следующего соединения с командным центром;

- изменить адрес командного центра;

- занести в конфигурационный файл список номеров, сообщения с которых будут скрываться от пользователя;

- занести в конфигурационный файл список номеров, сообщения с которых будут пересылаться на управляющий сервер;

- убрать из конфигурационного файла список номеров, сообщения с которых будут скрываться от пользователя;

- убрать из конфигурационного файла список номеров, сообщения c которых будут пересылаться на управляющий сервер;

- отправить СМС-сообщение с заданным текстом на указанный в команде номер;

- загрузить и попытаться установить приложение (необходимо подтверждение пользователя);

- попытаться удалить заданное в команде приложение (необходимо подтверждение пользователя);

- вывести в область уведомлений сообщение с заданным в команде текстом;

- открыть в браузере заданный в команде веб-адрес;

- отправить на управляющий сервер список контактов;

- отправить на управляющий сервер список установленных приложений.

Главная опасность этого вредоносного приложения заключается в том, что оно способно функционировать в качестве банковского троянца и выполнять незаконные операции с денежными средствами владельцев Android-устройств. Так, Android.BankBot.33.origin пытается получить информацию о текущем балансе банковского счета, либо списке подключенных к мобильному телефону пользователя банковских карт. Для этого троянец отправляет соответствующий СМС-запрос в системы мобильного банкинга сразу нескольких российских кредитных организаций, а также одной из популярных платежных систем. Если вредоносная программа получит ответ, то при помощи специально сформированных СМС-команд она попытается автоматически вывести доступные денежные средства на принадлежащий злоумышленникам счет. При этом жертва может долгое время оставаться в неведении о произошедшей краже, т. к. Android.BankBot.33.origin способен перехватить и заблокировать СМС-уведомления о совершенных операциях.

Также вредоносная программа вполне может помочь киберпреступникам похитить аутентификационные данные учетной записи онлайн-банкинга пользователя, загрузив в браузере зараженного устройства имитирующий внешний вид настоящего интернет-портала банка мошеннический веб-сайт, где жертве будет предложено ввести конфиденциальные сведения для входа. В результате такой атаки могут быть скомпрометированы все банковские счета владельца зараженного Android-устройства, что может стать причиной серьезных финансовых потерь.

Запись для детектирования этого троянца внесена в вирусную базу компании «Доктор Веб», поэтому для пользователей Антивируса Dr.Web для Android и Антивируса Dr.Web для Android Light он не представляет угрозы.

Защитите ваше Android-устройство с помощью Dr.Web

]]>

Соединяя людей: «Лаборатория Касперского» обнаружила SMS-троянец в 66 странах мира

<

Последнее время мы наблюдаем, как SMS-троянцы расширяют географическую зону своего присутствия. В рейтинге самых часто выявляемых «Лабораторией Касперского» мобильных вредоносных программ на данный момент первую строчку занимает троянец, способный отправлять SMS на премиум-номера в 14 различных странах мира. Однако это не предел: зафиксирован новый SMS-троянец FakeInst.ef, который угрожает пользователям 66 стран, в том числе США — в этой стране подобные вредоносные программы ранее не были замечены «Лабораторией Касперского».

Этот троянец был обнаружен специалистами «Лаборатории Касперского» в феврале 2013 года и с тех пор получил продолжение еще в 14 разных версиях. Первые модификации умели отправлять премиум SMS только в России, но в конце первого полугодия 2013 года появилась поддержка еще 64 стран, среди которых были государства Европы, СНГ, Латинской Америки и Азии. Согласно данным облачной инфраструктуры Kaspersky Security Network, наибольшее количество случаев заражения FakeInst.ef встречается в России и Канаде.

География заражений FakeInst.ef

Троянец выдает себя за приложение для просмотра порнографического видео и просит пользователя подтвердить отправку SMS в качестве оплаты за возможность просмотра платного контента. Однако после успешной отправки сообщения FakeInst.ef просто перенаправляет пользователя на сайт, содержимое которого находится в открытом доступе.

Для отправки SMS из разных стран троянец расшифровывает свой конфигурационный файл, в котором хранятся необходимые номера и префиксы для международной связи. В этом файле FakeInst.ef выбирает подходящие значения в соответствии с мобильным кодом страны пользователя, после чего производит отправку сообщения. Кроме этого, вредоносная программа периодически обращается к управляющему серверу за указаниями. Среди команд, которые она может получить, хотелось бы выделить отправку SMS с заданным текстом на указанный в команде номер и перехват входящих сообщений. Причем FakeInst.ef может просто воровать все входящие SMS, а может удалять их или отвечать на них.

«Мы полагаем, что троянец был создан русскоязычными злоумышленниками, так как ранние версии этого троянца были рассчитаны на работу только в России. К тому же все C&C-сервера зарегистрированы и пользуются услугами хостинга в России. Практически во всех версиях FakeInst.ef используется один из двух управляющих серверов, зарегистрированных на имя человека, указавшего московский адрес и российский номер телефона. Но несмотря на свое происхождение троянец стал настоящим космополитом и теперь угрожает пользователям мобильных устройств на всех континентах. И не он один — именно поэтому смартфонам и планшетам необходима надежная защита», — отметил Роман Унучек, антивирусный эксперт «Лаборатории Касперского».

Более подробное описание вредоносных действий троянца можно найти по адресу: www.securelist.com/ru/blog/207769054/SMS_troyanets_s_mirovymi_ambitsiyami.

]]>